‘Voer de beveiliging van offshore windparken op’

Offshore windparken lopen het risico te worden aangevallen via hun verbinding met het internet, waarschuwen Gennady Kreukniet van DNV Cyber en Christo Butcher van Fox-IT.

In de afgelopen twee jaar is er een enorme piek geweest in het aantal cyberaanvallen in de energiesector. Het zijn er tien tot twintigmaal zoveel als vóór de inval van Rusland in Oekraïne. Criminelen die geld willen verdienen met gijzelsoftware zijn niet specifiek geïnteresseerd in de energiesector, maar staten als Rusland en China wel. Die hebben hackers die zich richten op het ontwrichten van infrastructuur; misschien niet direct, maar ze willen posities innemen om het goede moment af te wachten om toe te slaan.

Vooral offshore windparken lopen het risico te worden aangevallen via hun verbinding met het internet. Anders dan een kerncentrale, die sterk is afgesloten van de buitenwereld, moet een windpark op zee digitaal goed te bereiken zijn. Het is lastiger om er fysiek naar toe te gaan – iemand zal moeten varen of vliegen – en daardoor zijn vaak verschillende internetverbindingen nodig, via remote terminals of een smartphone.

Bovendien zijn bij een offshore windpark vaak verschillende partijen betrokken, van turbineleveranciers tot data-analisten en van ecologen tot rederijen met onderhoudsschepen. Goed overzicht houden over al die bedrijven en inzicht krijgen in wat afwijkt van normale patronen is dan veel moeilijker.

Vooral bij de oudere windparken zien we problemen ontstaan. Zo’n windpark wordt ontworpen om 25 jaar mee te gaan, maar gedurende die tijd worden steeds systemen toegevoegd, bijvoorbeeld om vogels te detecteren of de productie te optimaliseren. Die systemen hebben allemaal een externe toegang om ze vanaf de wal te kunnen bedienen.

Over de beveiliging daarvan wordt vaak onvoldoende nagedacht. Een bedrijf vraagt zich wel af of de apparatuur genoeg stroom krijgt en bestand is tegen de zilte zeelucht, maar niet of de digitale toegang tot de vogelradar voldoende is afgeschermd van de bediening van de transformator, een cruciaal onderdeel voor de stroomopwekking.

Ook is vaak niet duidelijk wie verantwoordelijk is voor de beveiliging van de digitale systemen. Men weet precies waar elk schroefje zit en waar elke stroomkabel loopt, maar informatie over servers en netwerkapparaten is veelal verouderd. Terwijl dat echt basale gegevens zijn.

Stuur dus een week iemand naar zee om alle kasten open te trekken en alle communicatiekabels te volgen. Wie zijn de eigenaren van die systemen? Wie zorgt voor het onderhoud? Zijn de nieuwste patches geïnstalleerd? En als dat niet het geval is, zijn de risico’s dan afgewogen en

beschreven?

Net zo praktisch moet er worden gekeken naar het toegangsbeheer. De lijst met mensen die kunnen inloggen, klopt die nog? Een ontwerpfout is dat de aansturing van de turbines – de operational technology (OT)-omgeving – vaak niet goed is gescheiden van de informational technology (IT)kantooromgeving. Er worden vaak verbindingen tussen die twee gelegd, bijvoorbeeld om snel productiecijfers te kunnen verwerken. Maar dat kan voor hackers ook een toegangspoort zijn om bij de OT te kunnen komen. Die twee zaken moeten rigide van elkaar zijn gescheiden met firewalls.

Vooral bij de oudere windparken zien we problemen ontstaan

Als wij bij een klant wijzen op het ontbreken van basale maatregelen, komt vaak de vraag: ‘Maar het gaat toch al jaren goed, waarom moet het ineens anders?’ Maar wat tien jaar geleden veilig was, is dat nu niet meer. Een systeem moet continu worden bijgehouden om het weerbaar te houden tegen nieuwe dreigingen.

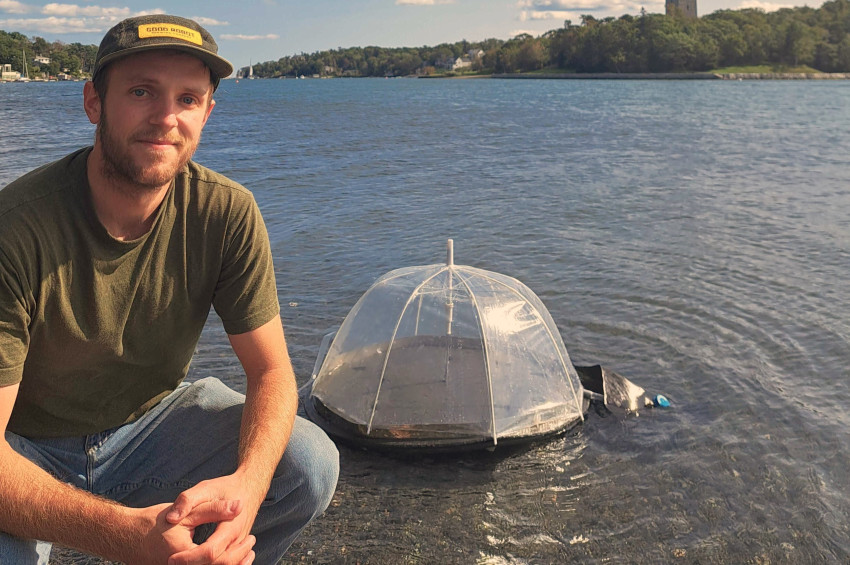

Gennady Kreukniet (links op de foto) is OT security consultant bij DNV Cyber en Christo Butcher is executive consultant bij cyberbeveiligingsbedrijf Fox-IT.

Dit artikel verscheen eerder in het juninummer 2024 van De Ingenieur.

Openingsbeeld: een windpark op de Noordzee bij Den Haag. Foto: Depositphotos