Vijf vragen over Stuxnet

In 2007 smokkelde een Nederlandse ingenieur een computervirus een nucleaire fabriek in Iran binnen. Door het virus gingen honderden ultracentrifuges kapot, waardoor het Iraanse nucleaire programma jaren vertraging opliep. Met de computerworm, Stuxnet genaamd, begon het tijdperk van de digitale oorlogsvoering. Hoe werkte Stuxnet precies? Vijf vragen over deze bijzondere operatie.

De digitale aanval op Iraanse nucleaire machines – de allereerste keer dat malware werd ingezet om fysieke schade aan apparaten toe te brengen – is weer in het nieuws omdat er meer bekend is geworden over de Nederlandse betrokkenheid bij de zaak. Dat de Verenigde Staten en Israël hiervoor hadden samengewerkt met de Nederlandse veiligheidsdienst AIVD was al bekend, maar nu is ook duidelijk wie Stuxnet daadwerkelijk bij de Iraanse fabriek naar binnen smokkelde: Erik van Sabben, een Nederlandse ingenieur die in het Midden-Oosten werkte. De reconstructie in de Volkskrant (link onder dit artikel) leest als een spannende film; alleen is dit allemaal echt gebeurd.

Wat is het nieuws?

Journalist Huib Modderkolk van de Volkskrant heeft als eerste achterhaald wie de persoon is die het virus destijds in de Iraanse nucleaire fabriek heeft geplaatst. Dat was nog niet bekend, terwijl deze affaire ingrijpende gevolgen heeft gehad. Niet alleen voor het nucleaire programma van Iran, maar ook voor de verhoudingen in het Midden-Oosten.

Uit de research van Modderkolk blijkt verder dat noch de AIVD, noch de Nederlandse regering noch de Tweede Kamer was geïnformeerd over de details van deze operatie. Zodoende wist niemand in Nederland dat een nieuw digitaal wapen zou worden ingezet (Stuxnet) en dat een Nederlandse agent dit zou doen. Opvallend, meent Modderkolk. Te meer omdat Nederland hier de speelbal van grotere geopolitieke krachten lijkt te zijn geworden. Hij schrijft: ‘De sabotage van het Iraanse nucleaire programma wordt door sommige internationale experts gezien als een oorlogsdaad op een moment dat Nederland niet in oorlog was met Iran. Met bovendien grote geopolitieke gevolgen.’

Vind je dit een interessant artikel? Neem dan eens een proefabonnement op De Ingenieur en ontvang drie nummers voor 25 euro.

Wat is het belang van dit verhaal?

Het lijkt erop dat Nederland zich voor het karretje van de Verenigde Staten en Israël heeft laten spannen, terwijl niet geheel duidelijk was wat geheim agent Van Sabben precies ging doen. Het is raar dat bij zo’n actie met ingrijpende gevolgen de politiek niet op de hoogte is gesteld. ‘Er vond daardoor geen enkele politieke afweging plaats over de risico’s of legaliteit van de operatie’, schrijft de Volkskrant. ‘Laat staan dat politici wisten dat voor de sabotage een nieuw wapen werd ingezet.’

Het is overigens niet duidelijk of Van Sabben zelf wist wat hij precies het nucleaire complex binnensmokkelde. Hij kwam waterpompen installeren, maar of hij wist dat die een nieuw, geavanceerd computervirus bevatten, is niet duidelijk.

Wat is Stuxnet?

Stuxnet is een computervirus dat, voor zover bekend als eerste ooit, ervoor zorgde dat fysieke installaties kapotgingen. In 2010 kwam Stuxnet aan het licht, toen vele duizenden computers wereldwijd geïnfecteerd bleken met het nieuwe computervirus. Vooral in Iran, Indonesië en India waren systemen getroffen.

Toen experts de code van het virus bestudeerden, werd de werking duidelijk. Het virus (later: de worm, zie onder) dringt bepaalde apparaten van fabrikant Siemens binnen, zogeheten PLC’s (programmable logic controller). Een PLC is een kastje dat een industrieel proces aanstuurt, en de brug vormt tussen het digitale domein van computers, en het fysieke, van kleppen die open of dicht gaan of turbines die gaan draaien. Fabrieken zitten er vol mee.

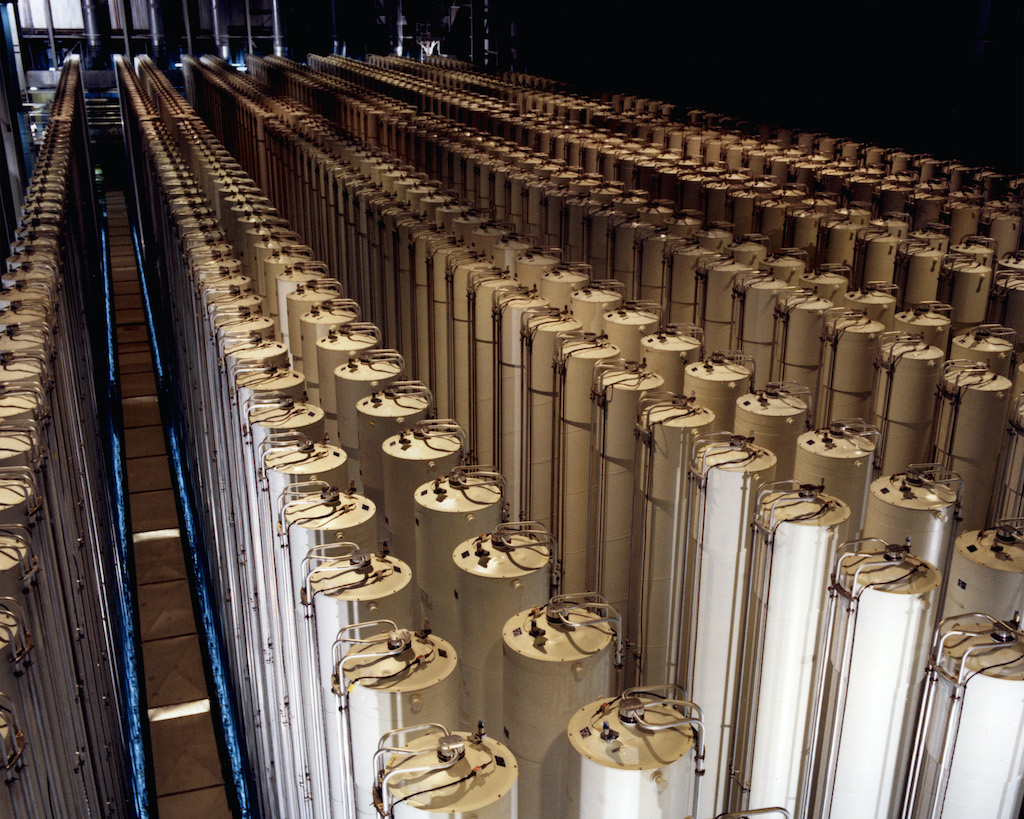

Na verder uitpluizen bleek dat Stuxnet in staat was om ultracentrifuges kapot te maken. Hetzij door de kleppen ervan dicht te zetten, waardoor gas zich ophoopt en de centrifuges zich kapotdraaien; hetzij door het toerental van de ultracentrifuges, dat al zeer hoog is, nog verder te laten oplopen tot de apparaten uit elkaar knallen.

Ultracentrifuges (de cilinders op de foto boven dit stuk) worden onder andere gebruikt om uranium te verrijken. Voor gebruik in een kerncentrale, maar ook voor het bouwen van atoomwapens is hoogverrijkt uranium nodig. De verdenking was dat Iran in 2007, toen Stuxnet werd losgelaten, in het geheim werkte aan een eigen atoomprogramma.

Volgens de Volkskrant was Stuxnet in een vroege fase alleen een computervirus, maar hebben de makers later ‘wormcapaciteit’ toegevoegd. Het eerst op zichzelf staande stukje malware (software bedoeld om schade aan te richten) kreeg daarmee de capaciteit om zichzelf te vermenigvuldigen en te verspreiden naar andere computers. Daarmee namen de Verenigde Staten en Israël het risico dat Stuxnet in de openbaarheid zou komen (doordat het zich ongebreideld zou gaan voortplanten), en precies dat gebeurde ook, in juni 2010.

Daarmee was Stuxnet het eerste stukje malware dat is ontworpen om de fysieke processen van een specifieke centrale te raken. Dit was een mijlpaal in cyber-oorlogsvoering, daar waren experts het wel over eens. ‘Alsof cyberoorlogsvoering de stap maakt van een tank naar een F-15-straaljager’, omschreef eentje het. ‘Na Stuxnet zal cyberspace nooit meer hetzelfde zijn’, aldus een ander.

Overigens zijn de PLC’s van Siemens niet minder goed dan van andere merken. Maar de makers van Stuxnet hadden duidelijk een fabriek als doelwit waar PLC’s van het Duitse bedrijf werden gebruikt.

Hoe werkt Stuxnet?

De computerworm dringt Windowscomputers binnen via een USB-stick (of via een waterpomp dus). Daarbij maakt het gebruik van een aantal kwetsbaarheden in de software van die computers.

Stuxnet benut vier zero day vulnerabilities in de Siemens-software, foutjes in de code die nog niet eerder waren ontdekt, een uitzonderlijk hoog aantal. Vervolgens maakt Stuxnet Windows wijs dat het te vertrouwen is door twee gestolen softwarecertificaten te gebruiken.

Stuxnet opereerde in stealth-modus. Het is dus onzichtbaar voor de gebruiker van de computer. Zo verschijnt het bijvoorbeeld niet in het lijstje van lopende processen van Windows.

Maar het indrukwekkendste aan Stuxnet, vonden experts, is dat het zich in de controller nestelde en daar regels code veranderde. Dat is een heel moeilijke en specialistische klus die maanden aan testen en bijschaven vergt. Dat wees erop dat er een zeer goed geschoolde en gefinancierde club softwarespecialisten aan het werk is geweest.

Wat is het belang van Stuxnet?

Het virus was zo specialistisch, dat maar weinig softwarebouwers of hackers in de wereld dit konden maken. Daarnaast schatten experts dat het bouwen van Stuxnet meerdere manjaren aan werk moet hebben gekost. Experts menen dat alleen met de kennis en financiële steun van een heel land de computerworm kon worden ontwikkeld.

Zoals gezegd was de ontdekking van Stuxnet een grote stap voor de software- en hackerswereld. Niet Stuxnet zelf vormde de grootste bedreiging, maar de mogelijkheid dat de technieken die in de worm voor het eerst zijn gebruikt, gemeengoed worden onder hackers, zei de Duitse cyberveiligheidsexpert Ralph Langner. ‘Stuxnet is een blauwdruk voor een cyberaanval op geautomatiseerde processen. Dat maakt het voor mensen met plannen in die richting een stuk eenvoudiger.’

Vele jaren verder

We zijn nu vele jaren verder en zeker is dat cyberaanvallen van fysieke infrastructuur vaker zijn voorgekomen. Neem deze aanval op het stroomnet van Kiev, in Oekraïne in 2016, of de aanwijzingen dat hackers van verschillende grote mogendheden proberen om energiecentrales aan te vallen. Er is een digitale wapenwedloop ontstaan, schreef in 2016 columnist Chris van ’t Hof in De Ingenieur. Fabrieken zijn nog steeds kwetsbaar voor aanvallen, hoewel ze ook steeds meer maatregelen zullen nemen tegen hackers.

Meer achtergronden

Lees het hele artikel ‘Complexe computerworm’ uit De Ingenieur van 15 oktober 2010. Hier te vinden als pdf-bestand.

In dit achtergrondartikel in de Volkskrant is te lezen hoe de Nederlander Erik van Sabben het Stuxnet-virus de fabriek in de Iraanse stad Natanz binnensmokkelde. Over deze affaire is ook de vierdelige documentaireserie Niemand die het ziet te zien op NPO 2 en NPO Start.

Nog meer lezen over Stuxnet? De Wikipedia-pagina is ook zeer de moeite waard.

Openingsbeeld: Teheran, 29 januari 2018. Tentoonstelling over atoomenergie in het Islamic Revolution & Holy Defense Museum. Foto Shutterstock