Cyberaanval lijkt over hoogtepunt heen

Het lijkt erop dat de cyberaanval met de losgeldsoftware WannaCry over zijn hoogtepunt heen is. Oost-Azië en Australië melden weliswaar geïnfecteerde computers, maar de impact ervan is veel kleiner dan die van afgelopen weekend. WannaCry geldt als een van de grootste cyberaanvallen ooit.

Nadat afgelopen weekend meer dan 200.000 computers in 150 landen waren geïnfecteerd, met soms grote consequenties voor de bedrijfsvoering, was de vrees dat de losgeldsoftware tijdens het begin van de werkweek op nog grotere schaal zou toeslaan. Tot nu toe blijkt dat mee te vallen. Er zijn weliswaar opnieuw computers geïnfecteerd, maar de impact daarvan is veel geringer dan afgelopen weekend. Zo meldt een Zuid-Koreaanse filmdistributeur dat het bedrijf niet meer in staat is trailers van nieuwe films te laten zien.

Britse gezondheidszorg

Vooral voor de Britse gezondheidsdienst had de aanval de afgelopen dagen grote gevolgen. In Engeland en Schotland werden zo’n 70.000 apparaten getroffen: computers en MRI-scanners bleken niet meer te werken, artsen konden niet bij patiëntgegevens en testresultaten. Britse kranten spreken van chaotische toestanden.

In Engeland kwam ook de productie in de grote autofabriek van Nissan in Sunderland tot stilstand. Renault legde uit voorzorg zijn fabriek in het Franse Douai stil.

De aanval trof in Nederland en België onder meer het betalingssysteem van parkeergarage-exploitant Q-Park. Dat werkte niet meer, waarop Q-Park besloot de parkeergarages vrij te geven. Het bedrijf verwacht de problemen vandaag rond het middaguur te hebben opgelost.

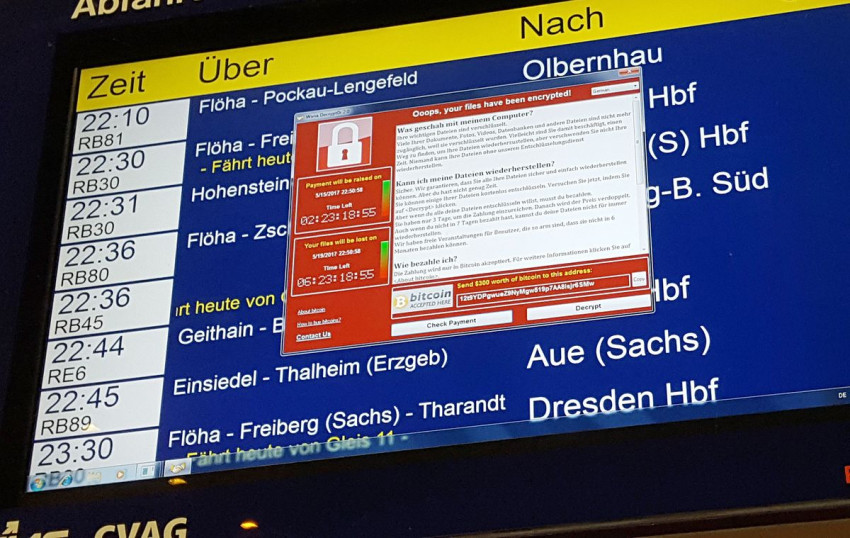

Verder werden onder andere het Spaanse Telefónica, verzenddienst FedEx en de Duitse spoorwegen getroffen. Daar verscheen op elektronische mededelingenborden met de vertrektijden van de treinen ook de de mededeling dat de bestanden waren versleuteld en konden worden vrijgekocht, binnen drie dagen voor $ 300 of binnen een week voor $ 600. Voor zover bekend heeft tot nu toe niemand dat losgeld betaald.

Inbraaksoftware

Als reactie op de aanval opende de Europese veiligheidsdienst Europol samen met de Nederlandse politie de website NOMORERANSOM waar computergebruikers advies krijgen om een aanval te voorkomen of hun versleutelde bestanden weer los te krijgen zonder de criminelen losgeld te betalen. Is er een schone back-up van de gegevens voorhanden dan is herstel relatief eenvoudig. Is die back-up er niet, dan is het soms toch ook mogelijk de bestanden te redden.

De cyberaanval door WannaCry begon afgelopen vrijdag. Daarbij werden volgens Europol ruim 200.000 computers in 150 landen getroffen. Het gaat om ransomware, oftewel losgeldprogrammatuur: WannaCry heeft gegevensbestanden versleuteld en de eigenaar kan er pas weer gebruik van maken na het betalen van losgeld. Dat moet dan met niet te traceren bitcoins, via het web. Volgens softwarebeveiligers leert de ervaring dat betalen lang niet altijd leidt tot herstel van de bestanden.

Volgens deskundigen gebruikt WannaCry inbraaksoftware voor het besturingssysteem van Windows. De kwaadwillende software is indertijd ontwikkeld door de zogeheten Equation Group, een organisatie die is gespecialiseerd in het uitvoeren van cyberaanvallen. De inbreeksoftware zou zijn ontwikkeld in opdracht van of nauwe samenspraak met de Amerikaanse veiligheidsdienst NSA.

Wake-up call

Afgelopen zaterdag publiceerde Microsoft-president en Chief Legal Officer Brad Smith een verklaring waarin hij onder andere wijst op de rol van overheden, en dan met name de NSA, die hij ervoor verantwoordelijk stelt dat het veiligheidslek lange tijd kon voortbestaan. Het lek was door de NSA ontdekt, maar hield die kennis voor zich om bij computers te kunnen inbreken. Dat maakte computers onnodig kwetsbaar en heeft zo bijgedragen aan de schade die WannaCry kon toebrengen. ‘Overheden moeten deze aanval beschouwen als een wake-up call en op een andere manier omgaan met de veiligheid in cyberspace, aldus Smith. Net zoals er alarm wordt geslagen wanneer er chemische of biologische wapens worden ontdekt, zou dat ook moeten gebeuren met dit soort veiligheidslekken, aldus Microsoft.

Kill switch

Na het bekend worden van dit veiligheidslek heeft Microsoft medio maart van dit jaar een beveiligingsupdate uit laten gaan, maar die is kennelijk nog niet op alle Windows-computers geïnstalleerd. Vooral computers die nog gebruik maken van Windows XP zijn helemaal kwetsbaar omdat die geen reguliere veiligheidsupdates meer krijgen. Dat is het geval bij een groot aantal computers van de Britse gezondheidsdienst. Als reactie op de aanval van WannaCry stelde Microsoft bij uitzondering ook voor XP een veiligheidspatch beschikbaar.

De aanval werd tijdelijk onderbroken door de 22-jarige Britse cyberexpert Marcus Hutchins die ontdekte dat WannaCry een kill switch gebruikt: voordat het virus de bestanden versleutelt probeert het eerst of het een bepaalde webadres kan bereiken. Lukt dat niet, dan begint het virus met zijn criminele werk. Waarschijnlijk hadden de makers die kill switch geïntroduceerd om de aanval op een door hen gewenst moment te stoppen.

Hutchins achterhaalde dat webadres, ontdekte dat het niet was geregistreerd, kocht het voor minder dan £ 10 en kon zo zorgen WannaCry enige tijd onschadelijk bleef en zich niet verder verspreidde. Maar daarna werd WannaCry toch weer actief: de afzenders hadden de kill switch uitgeschakeld.

Openingsfoto: WannaCry laat zich zien op een vertrekbord van de treinen op het hoofdstation van Frankfurt.